Verschlüsselung

Wir versuchen, unsere Mails digital zu signieren, um nachzuweisen, dass sie wirklich von uns stammen. Wenn ihr uns eine Mail schreibt, könnt ihr diese verschlüsseln, dann kann unterwegs niemand mitlesen.

Digitale Signaturen

Wenn ihr eine E-Mail von uns bekommt, die digital signiert ist, könnt ihr sicher sein, dass die Mail unterwegs von niemandem verändert wurde und dass sie auch tatsächlich von uns (vermutlich aus unserem Ticketsystem) verschickt wurde. Wir nutzen normalerweise S/MIME-Signaturen.

S/MIME

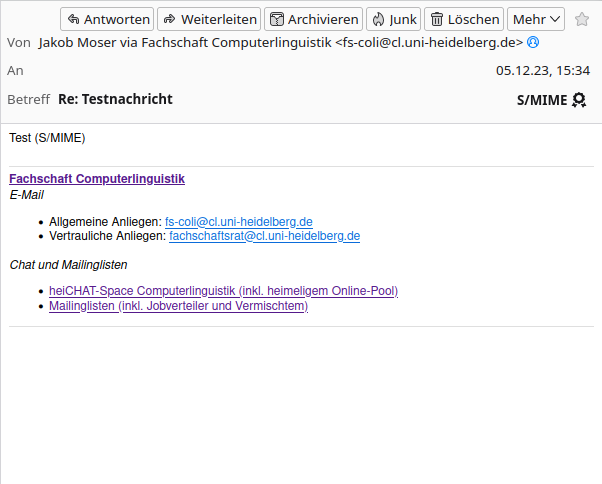

Woran genau ihr eine S/MIME-Signatur erkennt, unterscheidet sich leider je nach Mailprogramm. Thunderbird zeigt neben dem Betreff rechtsbündig die Beschriftung „S/MIME“ an, daneben ein stilisiertes Siegel. Wenn ihr darauf klickt, erscheint ein Popup mit dem Text „Diese Nachricht enthält eine gültige digitale Signatur. Sie wurde seit ihrem Versand nicht verändert.“. Als E-Mail-Adresse muss „fs-coli@cl.uni-heidelberg.de“ angegeben sein.

![Screenshot derselben E-Mail von fs-coli@cl.uni-heidelberg.de im Mailprogramm Thunderbird. Unterhalb von S/MIME ist ein Dialog mit folgendem Inhalt:

Nachrichten-Sicherheit - S/MIME.

Nachricht ist signiert.

Die Nachricht enthält eine gültige digitale Signatur. Sie wurde seit ihrem Versand nicht verändert.

Signiert von: (leer)

E-Mail-Adresse: fs-coli@cl.uni-heidelberg.de

Zertifikat herausgegeben von: GEANT Personal CA 4

Button: Signaturzertifikat anzeigen

Nachricht ist nicht verschlüsselt.

[...]](https://fachschaft.cl.uni-heidelberg.de/wp-content/uploads/2023/12/S_MIME_signierte_Mail_Signatur-1.png)

Über den Button „Signaturzertifikat anzeigen“ erhaltet ihr weitere Details zu dem Zertifikat, mit dem die digitale Signatur erzeugt wurde. Ihr seht dort zum Beispiel den Aussteller (GÉANT, das europäische Forschungsnetzwerk), sowie die automatisch berechneten Fingerabdrücke. Anhand von einem Fingerabdruck könnt ihr überprüfen, dass das verwendete Zertifikat wirklich das der Fachschaft ist: Ihr benötigt dazu eine Kopie des Zertifikats, bei der ihr gesichert wisst, dass sie uns gehört. Dessen Fingerabdrücke müssen mit denen in der Mail übereinstimmen.

Unser S/MIME-Zertifikat findet ihr in folgendem GitLab-Repository: https://gitlab.cl.uni-heidelberg.de/fachschaft/keys

Alternativ könnt ihr auch jemanden von der Fachschaft direkt in Person fragen, euch Fingerabdrücke mitzuteilen. Je nachdem, wo euer Vertrauensanker halt ansetzt 🙂

OpenPGP

Wir haben nicht nur ein S/MIME-Zertifikat, sondern auch ein OpenPGP-Zertifikat, mit dem wir Mails signieren können. Inhaltlich funktioniert das genauso (d.h. eine digitale OpenPGP-Signatur bestätigt euch, dass die Mail wirklich von uns kommt). Allerdings ist OpenPGP technisch ein anderer Standard, außerdem läuft die Ausstellung anders ab: Um das S/MIME-Zertifikat abzuholen, musste jemand von uns mit einem Personalausweis persönlich beim Unirechenzentrum vorstellig werden. OpenPGP-Zertifikate kann man sich einfach selbst generieren.

Unser OpenPGP-Zertifikat findet ihr auf dem keys.openpgp.org-Keyserver und ebenfalls im Repository https://gitlab.cl.uni-heidelberg.de/fachschaft/keys.

Sind OpenPGP-Zertifikate nicht total unsicher, wenn man sie sich selbst generieren kann?

Nein. Solange ihr überprüft habt (z.B. anhand des Fingerabdrucks), dass ein bestimmtes Zertifikat wirklich zu der angegebenen Person gehört, ist eine OpenPGP-Signatur genauso sicher wie eine S/MIME-Signatur.

S/MIME-Zertifikate sind hierarchisch aufgebaut: Unser Fachschaftszertifikat wurde von GÉANT beglaubigt. Das GÉANT-Zertifikat wurde von „The USERTRUST Network“ aus Jersey City, USA, beglaubigt. Solange ihr (bzw. euer Betriebssystem) einer Stelle in der Hierarchie traut (z.B. USERTRUST), könnt ihr auch allen Zertifikaten darunter trauen. Das Prinzip ist als „Public Key Infrastructure“ bekannt.

Bei OpenPGP gibt es keine solche Zertifikatshierarchie, ihr könnt also nicht nur einer Handvoll ausgewählten Stellen trauen, sondern müsst jedes Zertifikat einzeln überprüfen. Ausnahme: Ihr kennt jemanden, dem ihr voll vertraut, und der euch bestätigt, dass er ein gewisses Zertifikat überprüft hat. Das ist dann so ähnlich wie bei S/MIME, nur, dass die voll vertrauenswürdige Person nicht allgemein bekannt und vertraut sein muss, sondern es reicht, dass ihr persönlich der Person vertraut. Jemand anders wird hingegen potenziell ganz anderen Personen voll vertrauen. Das Prinzip ist als „Web of Trust“ bekannt.

Sowohl die Public Key Infrastructure als auch das Web of Trust haben Vor- und Nachteile. Falls ihr dazu mehr lesen wollt:

- Public Key Infrastructure

- Web of Trust

- Betrügerisch ausgestellte Zertifikate von DigiNotar: Historischer Vorfall (2011), bei dem eine Zertifizierungsstelle aus einer Public Key Infrastructure (von der ihr also S/MIME-Zertifikate hättet bekommen können) gehackt wurde und an Betrüger Zertifikate ausgestellt hat, denen dann Betriebssysteme automatisch vertraut haben.

- Problem mit Signatur-Spam im Web of Trust: Betrüger laden hunderttausende Unsinns-Zertifikate hoch, die alle angeblich beglaubigen, dass ein bestimmtes Zertifikat wirklich einer Person gehört. Die Masse an Signaturen legt OpenPGP-Clients lahm (und: die hunderttausenden Zertifizierungen lassen den Schlüssel vielleicht auf den ersten Blick vertrauenswürdig wirken, was aber ein gefährlicher Fehlschluss ist).

Wie kann ich eine OpenPGP-Signatur überprüfen?

Ihr müsst das OpenPGP-Zertifikat der Fachschaft auf euren Rechner herunterladen, damit Thunderbird die Signatur prüfen kann. Solange das nicht der Fall ist, wird Thunderbird bei einer OpenPGP-signierten Mail der Fachschaft anzeigen: „Diese Nachricht enthält eine digitale Unterschrift, aber es ist nicht gesichert, dass diese korrekt ist.“.

Sobald ihr das Zertifikat heruntergeladen (z.B. aus dem Repository oder von einem Keyserver) und in Thunderbird importiert habt, wird Thunderbird die Meldung anzeigen: „Diese Nachricht enthält eine gültige digitale Unterschrift mit einem bereits von Ihnen akzeptierten Schlüssel.“.

![Screenshot einer E-Mail von fs-coli@cl.uni-heidelberg.de im Mailprogramm Thunderbird. Unterhalb von OpenPGP ist ein Dialog mit folgendem Inhalt:

"Diese Nachricht wurde mit einem Schlüssel unterschrieben, über den Sie nicht verfügen. Button: Suchen.

Nicht gesicherte digitale Unterschrift.

Diese Nachricht enthält eine digitale Unterschrift, aber es ist nicht gesichert, dass diese korrekt ist. Um die digitale Unterschrift zu verifizieren, müssen Sie eine Kopie des öffentlichen Schlüssels des Absenders erhalten.

Schlüssel-ID der digitalen Unterschrift: [...]

Nachricht ist nicht verschlüsselt

[...]"](https://fachschaft.cl.uni-heidelberg.de/wp-content/uploads/2023/12/OpenPGP_signierte_Mail_Signatur_unbekannter_Schluessel.png)

![Screenshot derselben E-Mail von fs-coli@cl.uni-heidelberg.de im Mailprogramm Thunderbird. Unterhalb von OpenPGP ist ein Dialog mit folgendem Inhalt:

"Gute digitale Unterschrift

Diese Nachricht enthält eine gültige digitale Unterschrift mit einem bereits von Ihnen akzeptierten Schlüssel. Bislang haben Sie aber nicht verifiziert, dass der Schlüssel wirklich dem Sender gehört.

Schlüssel-ID der digitalen Unterschrift: [...]

Nachricht ist nicht verschlüsselt

[...]"](https://fachschaft.cl.uni-heidelberg.de/wp-content/uploads/2023/12/OpenPGP_signierte_Mail_Signatur_bekannter_Schluessel.png)

Verschlüsselung

Wenn ihr eine Mail an uns schreibt, könnt ihr diese Ende-zu-Ende-verschlüsseln. In diesem Fall verlässt die Mail euren Rechner bereits verschlüsselt und wird erst bei uns im Ticketsystem wieder entschlüsselt. Zumindest in Thunderbird braucht ihr, um Verschlüsselung nutzen zu können, auch selbst ein Zertifikat, mit dem ihr eure Mails signieren könnt und wir Mails an euch verschlüsseln können. Theoretisch ist das zwar nicht erforderlich, aber die Software verlangt das halt. Da man sich OpenPGP-Zertifikate einfach selbst erzeugen kann, würden wir euch die Verschlüsselung mit OpenPGP empfehlen.

Achtung: Wir können nicht garantieren, dass wir euch auch verschlüsselt antworten (da unser Ticketsystem das nicht erzwingt). Bei vertraulichen Anliegen macht es also vermutlich Sinn, ihr kündigt zuerst an, dass ihr uns etwas verschlüsselt mitteilen wollt, und wir überlegen dann einen Kanal, auf dem die Verschlüsselung für die ganze Konversation gewahrt bleibt.

OpenPGP

Wir gehen davon aus, dass ihr euch schon ein OpenPGP-Zertifikat erzeugt habt. Falls nicht, bei Thunderbird geht das in den Konten-Einstellungen unter Ende-zu-Ende-Verschlüsselung über den Button „Schlüssel hinzufügen“.

Danach müsst ihr das OpenPGP-Zertifikat der Fachschaft importieren. Ihr findet es wahlweise über den keys.openpgp.org-Keyserver oder im Repository https://gitlab.cl.uni-heidelberg.de/fachschaft/keys.

Sobald ihr das getan habt, könnt ihr ganz normal eine E-Mail an fs-coli@cl.uni-heidelberg.de verfassen. Vor dem Absenden könnt ihr dann im Menüpunkt „Sicherheit“ das Häkchen bei „Verschlüsseln“ setzen, zack fertig, verschlüsselt.

S/MIME

Funktioniert sehr ähnlich wie bei OpenPGP, nur dass ihr ein S/MIME-Zertifikat braucht und das S/MIME-Zertifikat der Fachschaft importieren müsst. Verschlüsseln geht dann ebenfalls wieder beim Verfassen der Mail im Menüpunkt „Sicherheit“.